这是一个创建于 2994 天前的主题,其中的信息可能已经有所发展或是发生改变。

1

jellybool 2017-07-08 17:59:18 +08:00 via iPhone 无他,找一个吃下这个流量的服务器就 OK。专门做抗 D 用....

|

3

vus520 2017-07-08 18:00:14 +08:00 上 CDN

我感觉是不是 nginx 会比 apache 性能来得好啊,纯粹一个 URL,单机响应每秒几万是没问题的。 |

5

hzlzh OP PRO |

8

jellybool 2017-07-08 18:13:27 +08:00 via iPhone |

9

lyhiving 2017-07-08 18:14:00 +08:00 via Android

识别 header 然后封

|

10

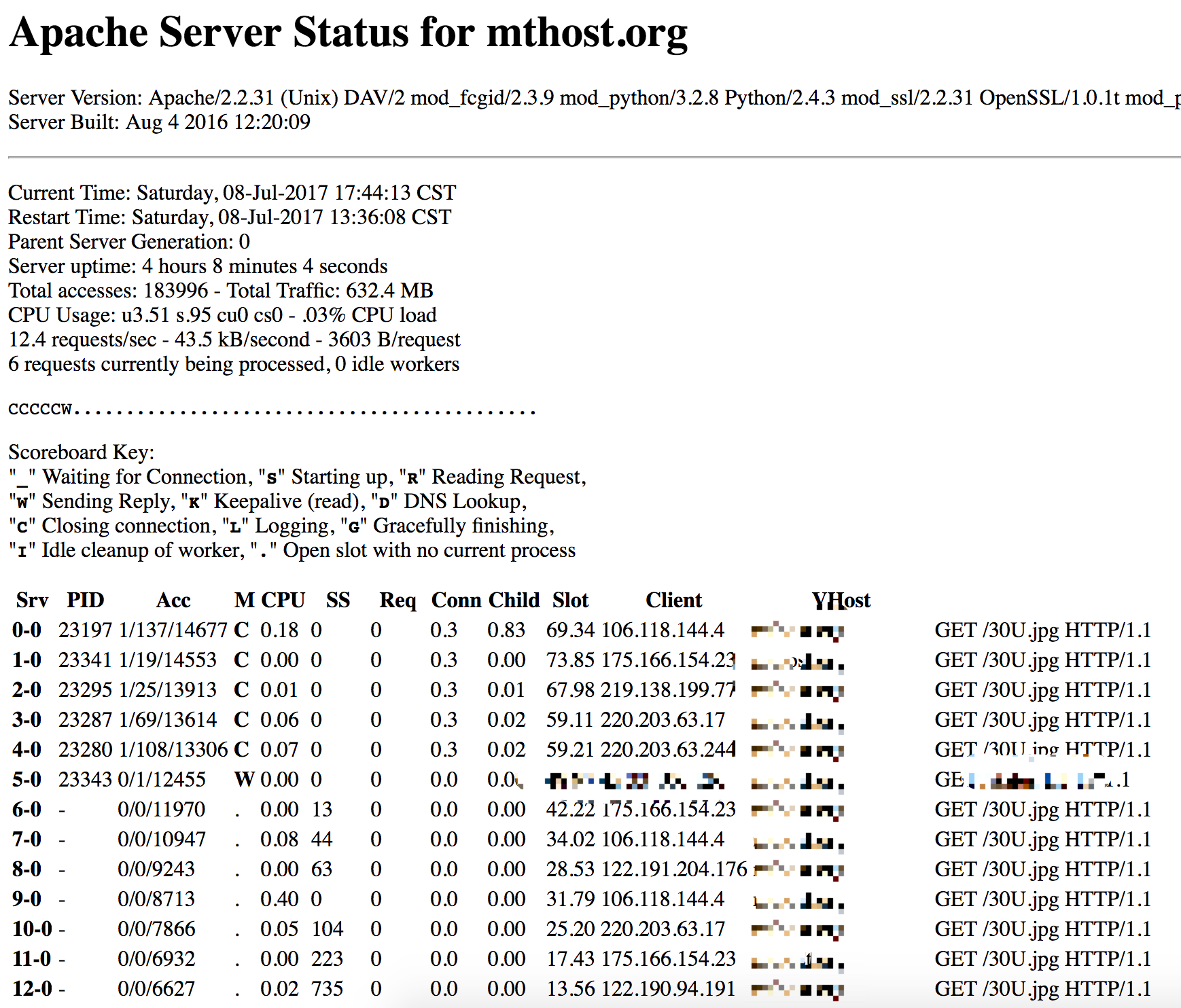

usernametoolong 2017-07-08 18:18:21 +08:00 cc 而已 还以为是 UDP 攻击, 识别出攻击者然后给丢一个 301 或者 400 的状态码就能解决了。

apache 可能会忙不过来吐血,能加个 nginx 做前端话效果好些。 下一题 |

11

vus520 2017-07-08 18:25:09 +08:00

我们用 OVH 的机器也遇到这个神坑,每秒有个几千的请求,连接数 10~20 万左右,OVH 会当成攻击给黑洞了。傻了吧唧了。

|

13

kmahyyg 2017-07-08 18:35:46 +08:00 via Android 东北大学有个 hosts.deny 列表,那个可以用来预防。这个吗,可以的话搞个 CF 五秒盾

|

15

Admstor 2017-07-08 18:53:37 +08:00 你这个不能算是 DDOS

前面加 nginx 这种请求数毛毛雨.. 至于日志文件...你没事记录这么多 40x 干嘛 |

17

Betacoefficient 2017-07-08 19:34:56 +08:00

@ericFork 大佬们都用 ovh 么,vultr 没人用么

|

18

hzlzh OP PRO 42.59.180.209

122.142.211.149 111.26.36.96 123.185.22.227 111.26.36.96 122.137.245.65 123.185.22.227 奇怪,这几个 ip 都是辽宁、吉林的 |

19

Antidictator 2017-07-08 19:49:04 +08:00 via Android

@hzlzh 请教一下关掉 ip 访问方式还怎么访问呢

|

20

vebuqi 2017-07-08 21:12:12 +08:00

高防 IP?

|

21

ovear 2017-07-08 21:39:05 +08:00

前面挂一个 nginx 就好了

|

22

hzlzh OP PRO |

23

Hardrain 2017-07-09 00:01:51 +08:00

这算 CC 吧……看起来全是请求正常的内容

除了抗 D 的主机外,如果 IP 随机性很高没法封(无论 Server Config 还是 iptables) 那还可以考虑用 mod_security2 这类 WAF 限制被攻击文件的访问频率 过高的 IP 暂时 Block 掉 |

24

0ZXYDDu796nVCFxq 2017-07-09 00:07:18 +08:00

12.4 reqs/s, 毛毛雨都算不上……

|

25

gouchaoer 2017-07-09 00:07:46 +08:00 via Android

ip 在几万以下直接 iptables 封杀

|

26

ryd994 2017-07-09 00:26:47 +08:00 via Android

Apache 啊……当然咯

你用 Nginx 嘛,都不用限制频率 不要用 Nginx 反代,反代没有任何意义 |

27

Showfom PRO 你这是 cc 不是 DDoS

DDoS 发包不会访问你 web 的 直接暴力干掉你服务器的带宽和 cpu |

28

evil4ngl3 2017-07-09 02:16:09 +08:00 如果只是这样的攻击,一般称"CC"攻击。你可以使用 ossec,根据日志的访问频率,或者自己写规则,把访问量大的 IP,拉到系统防火墙里。这样 apache 的压力就没了。但是如果还有网络层的攻击,如 SYN flood、udp flood、tcp 分片等等。那就看你的主机带宽和性能了。一般来说几台肉鸡多开 syn flood,就可以搞死一台性能不错的服务器。

ossec 有个坑,就是 iptables 的拉黑 IP 不能太多,不让 iptables 可能假死。所以你还要设置被拉黑 IP 的释放时间,根据实际情况自己调整。 |

29

evil4ngl3 2017-07-09 02:19:24 +08:00

被 D,最害怕的是什么?是不知道会攻击多长时间,不知道下一波流量有多大,不知道是谁,什么目的,而且警察不立案。买高防,钱就是无底洞。

亲身经历峰值 30G 的 DDOS,放在腾讯云上,但是 IP 被运营商拉黑了。因为影响整个机房带宽了。。。。 |

30

liuminghao233 2017-07-09 10:07:01 +08:00 via iPhone

拔网线换 ip

|

31

shansing 2017-07-09 10:42:21 +08:00

我好奇 return 444 会不会比 404/403 好些?

|

32

blackboar 2017-07-09 12:02:11 +08:00

你这不是 ddos,只是 cc

|

34

dai269619118 2017-07-09 16:34:37 +08:00

加百度加速云 免费版的抗 d 效果挺不错的

|

37

lybtongji 2017-07-09 22:23:34 +08:00

看了楼上说 CC 不算 DDoS,就特地看了下 Wiki,里面说 CC 是 DDoS 的一种

|

39

spartda 2017-08-03 11:50:51 +08:00

直接使用第三方抗 D 服务啊。用了 1 年多的知道创宇抗 D 保,效果不错,然再在抗 D 保的控制面板中根据实际情况添加规则来防御,效果还不错。

|