这是一个创建于 260 天前的主题,其中的信息可能已经有所发展或是发生改变。

具体的实现可以参考 easymosdns

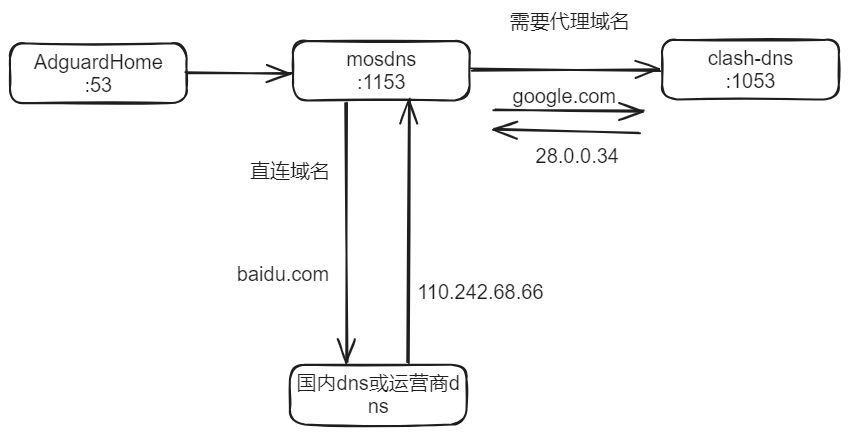

我只是把 forward_remote 改成了 clash 的 dns

- tag: "forward_remote"

type: fast_forward

args:

upstream:

- addr: 127.0.0.1:1053

enable_pipeline: true

#enable_pipeline 为针对 tcp 与 dns over tls 的连接复用开关,可以减少握手次数降低延迟

1

void1900 260 天前

再加个 国内 dns 如果返回返回的是国外 IP 则 走 clashdns 再查一次

|

2

zhlssg 260 天前 via iPhone

有没有更具体一点的文章分享

|

3

recall704 OP @zhlssg 没有啥具体的文章,就提供一下思路

路由器上设置两条 iptables 规则 1. 拦截所有 dns 请求,转发到 adgurad 上 2. 所有 fake-ip 段的请求,转发到 clash 的 端口上 ``` iptables -t nat -I PREROUTING -p tcp --dport 53 -j REDIRECT --to 53 iptables -t nat -I PREROUTING -p udp --dport 53 -j REDIRECT --to 53 iptables -t nat -A clash -d 28.0.0.1/8 -j REDIRECT --to-ports 1234 ``` |

4

yyysuo 260 天前 via iPhone

clash 跑 core ?那还得配合 ipt 或者 nft

|

5

recall704 OP 还有个需要注意的点

``` # clash proxies 中的域名不能走 clash 的 fake-ip 模式,需要实际 ip - if: "query_is_proxy_domain" exec: - _prefer_ipv4 - forward_local - _return ``` |

6

sleepm 260 天前

dns 泄漏测试咋样

mihomo dns 支持 normal 就不用配置 fake-ip-filter 了 |

7

leconio 260 天前 via iPhone

我是大陆 dns 走 doh ,国外的 udp53 直接走梯子流量,到中转🐔走 doh ,特殊的走解锁落地🐔。

|

8

playboy0 260 天前

|

9

8675bc86 260 天前

那还要 fakeip 干啥?很矛盾。

|