这是一个创建于 1207 天前的主题,其中的信息可能已经有所发展或是发生改变。

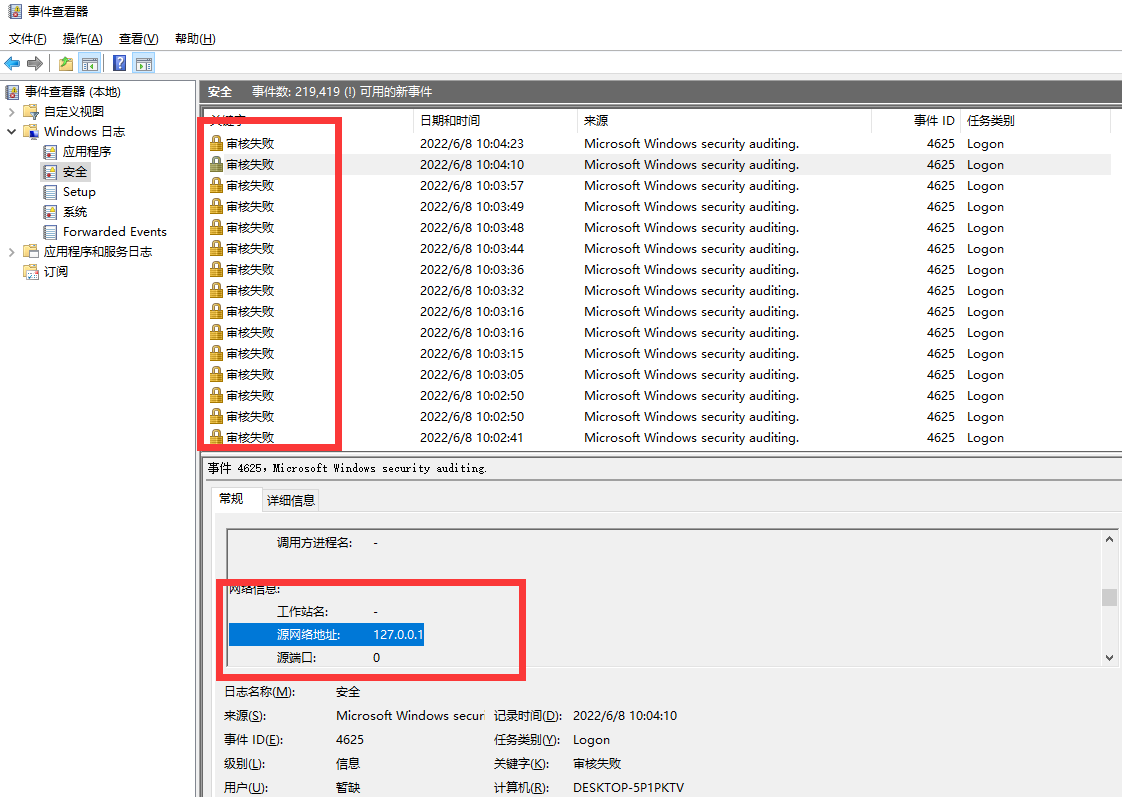

最近发现自己的电脑一直在被远程登陆爆破,只不过一直没猜对账户名。但是有一个问题不解,就是事件查看器里显示每次尝试登陆的源网络地址都是 127.0.0.1 。

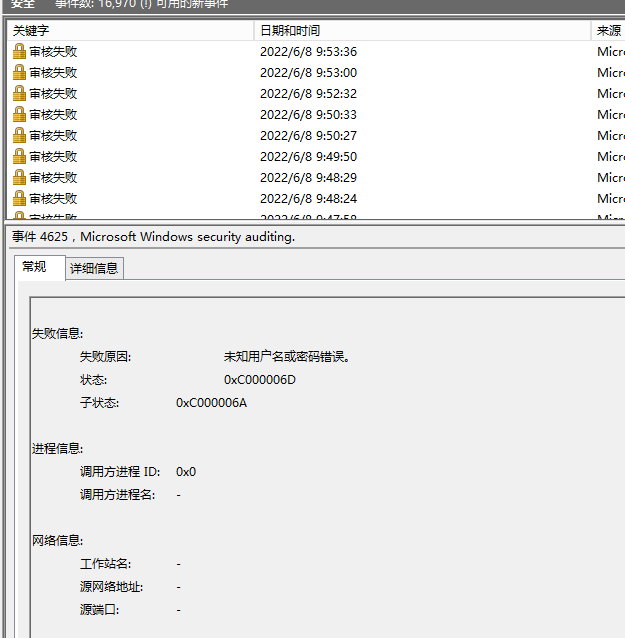

看微软文档里解释的是,“源网络地址”指“执行登录尝试的计算机 IP 地址”,127.0.0.1 指本地主机。这难道是说我的电脑在不停的自己尝试登陆自己吗?

第 1 条附言 · 2022-06-08 12:11:40 +08:00

感谢各位老哥的建议。

经过老哥提醒,把frp关闭后就没有尝试登陆的行为了,所以确认是frp的问题了,可能这也是为什么源网络地址显示的是127.0.0.1的原因吧。按照老哥的建议,把frp开启了STCP,现在应该算是安全了。

另外突然想起我部署frps的服务器是Windows server系统的,刚才上去看了一下,也是在被不停尝试登陆,但是不显示任何源网络地址。好在服务器的密码还是比较复杂,上面也没啥重要东西。

1

shanch 2022-06-08 10:28:01 +08:00 有内鬼,停止交易

|

2

huntagain2008 2022-06-08 10:33:43 +08:00

小白想到供应商远程到故障服务器,我这边看到的日志是 127.0.0.1 通过 ssh 远程调试

|

3

totoro625 2022-06-08 10:38:36 +08:00

看一下有没有运行 frp 等内网穿透工具

|

4

v2ls OP @huntagain2008 没太看懂老哥你说的。我这个是个人用的电脑。昨晚我把远程桌面关闭后,就没有这种尝试登陆了,今天早上打开远程桌面后就又开始了。很无语。

|

5

ik 2022-06-08 10:45:44 +08:00 via iPhone

比如 frp 穿透的 local ip port 127.0.0.1:3389 就会这样吧

|

6

rpish 2022-06-08 10:45:57 +08:00 via Android

已经被 getshell 了 对方想爆破 rdp 远程操控

全盘扫描杀个毒先 然后有没打的补丁赶紧打上 |

10

Juszoe 2022-06-08 10:57:43 +08:00

是 frp 就正常了,你是不是把 3389 映射到公网了

|

13

sola97 2022-06-08 11:04:25 +08:00

对方直接通过高端口爆破,日志里也是 127.0.0.1 嘛

|

14

Juszoe 2022-06-08 11:06:14 +08:00

@v2ls #11 不是 frp 不安全,是你把远程桌面映射到公网这个“行为”是不安全的,此类行为建议开启 frp 的 STPC 功能,避免让端口直接暴露在公网上导致任何人都能访问到。

|

16

huntagain2008 2022-06-08 11:18:29 +08:00

@v2ls #4 只是想说供应商远程调试服务器留下的日志的源网络地址也都是 127.0.0.1 , 当然不是说供应商在本地登录进行调试,他是远程连进来的。这个并不奇怪,也和#1 的内鬼没有关系。

|

18

mcluyu 2022-06-08 11:57:23 +08:00

赶紧去看了下我的, 已经被人爆了很久了😭😭😭, 能看到几个 IP 还,有立陶宛的。。我有公网 IP ,端口转发出去的也是,太危险了。

|

20

v2ls OP @mcluyu 我部署 frps 的服务器是 windows server 系统的,刚才上去看了一下,也是在被人不停的尝试登陆,而且不显示源网络地址,都不知道是哪的攻击者。

|

22

Cambrian07 2022-06-08 15:25:00 +08:00

感谢老哥,我看了一下我的也正在被爆破……

|

23

mingl0280 2022-06-08 15:56:19 +08:00

我也把 3389 开到公网的,但是我防火墙上有规则,一分钟内尝试三次连接直接 IP 地址黑名单……

结果就是拉黑接近 4 万 IP 地址以后,现在基本上很长时间都碰不到一个头铁的扫描了 |

24

v2ls OP @mingl0280 请教一下直接拉黑 IP 是怎么设置的?我在本地组策略编辑器里设置了失败 3 次就锁定 30 分钟,但我不明白为什么还是每分钟都会有尝试登陆。

|

25

brader 2022-06-08 16:14:32 +08:00

曾经很多人在公司使用内网穿透的时候,我经常会劝他们两点,1.对这个东西没有足够了解,请不要用。2.未经公司授权,注意法律风险。

|

26

TroyChen 2022-06-08 16:18:45 +08:00

我去年就遇到了 NAS 被人尝试爆破的情况,是用了 NPS 做穿透,还好密码足够复杂。。。

|

27

mingl0280 2022-06-08 16:55:37 +08:00

@v2ls 来源太多了。

https://raw.githubusercontent.com/mingl0280/bad-ips/master/addr_lst_export.rsc 这是我路由器上抓到的扫描器 IP 地址列表。 |

28

mingl0280 2022-06-08 16:58:11 +08:00

@v2ls 我这个是用的 RouterOS 路由器上的防火墙规则设的(有点像用 iptables )。有一系列规则,大概就是你一分钟创建一个连接的话防火墙会记录到一个列表里,再创建一个连接(如果在之前那个列表里)就加入第二个列表……这样,一分钟内创建了超过 3 个连接的话意味着这玩意儿基本上是扫描器,第三次就直接加入永久性黑名单不再出来。

|

29

NEPv5NA6R8R3Y11u 2022-06-08 17:12:51 +08:00

端午假期第一天电脑被黑,rdp 爆破,文件全被锁了

也没惯着,直接就重装了,然后 rdp 换端口,限制 IP |

30

laqow 2022-06-08 18:28:47 +08:00

开个 alpine 什么的虚拟机,给个零权限用户开 frp ,公开一个用密匙对验证的 ssh 接入端口或者什么别的加密端口映射工具,再通过虚拟系统的 ssh socket 连 host 。这样顶多爆破到虚拟机没权限的用户。

|

31

sailgu 2022-06-08 20:50:02 +08:00

|

32

sailgu 2022-06-08 20:53:00 +08:00

|

33

ZeawinL 2022-06-09 00:10:50 +08:00 via iPhone

如果配置了 stcp ,是不是意味着访问者也要启动一个 frpc 服务?那手机不是不能连其他内网远程桌面了?

|