事情起因

一觉醒来就就发现阿里云要准备删除我的数据,这还不起来看看,第一反应是延停额度应该没有这么快用完呢

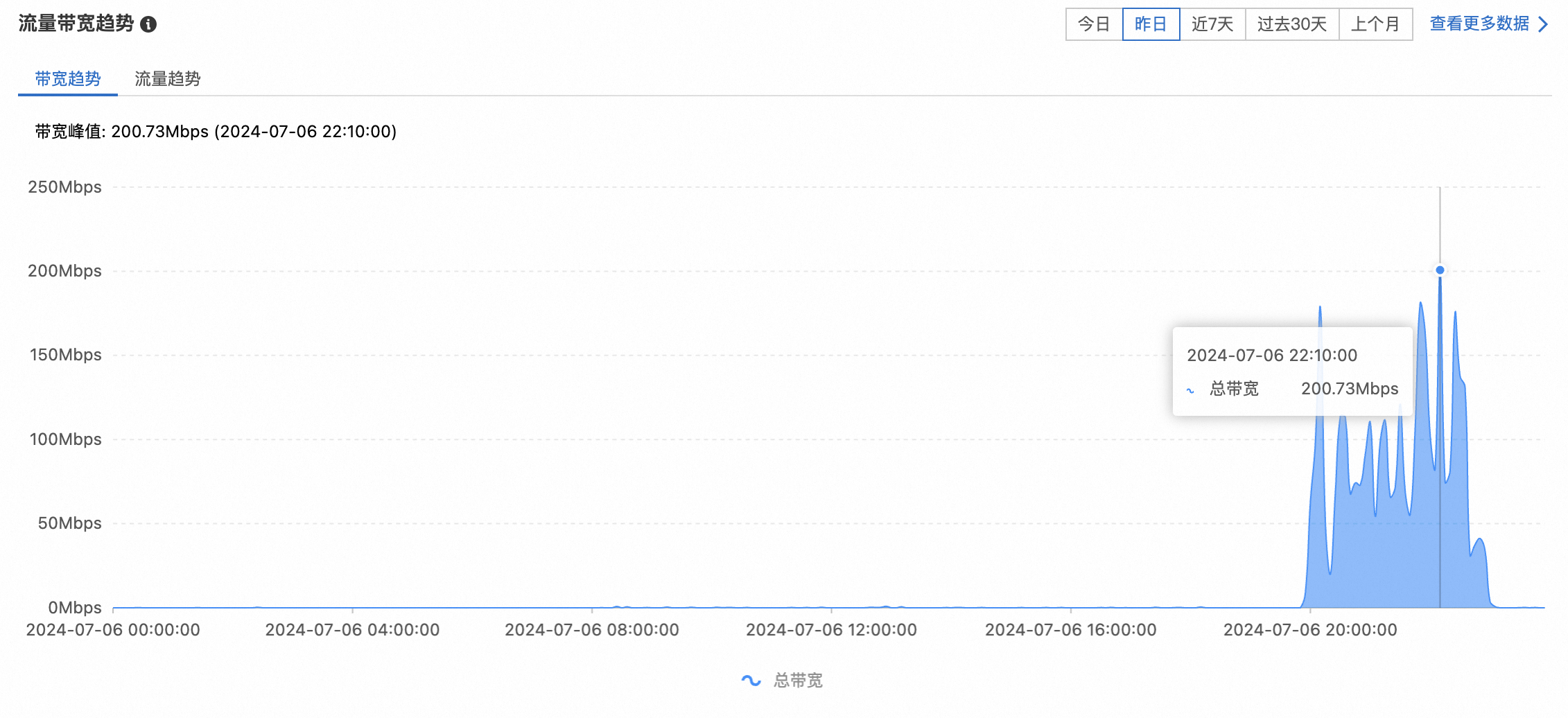

按照常理来说,这个账户上面并没有其他服务得,只有 OSS + CDN ,所有大概率是 CDN 被人搞了,登录控制台一看,果不其然

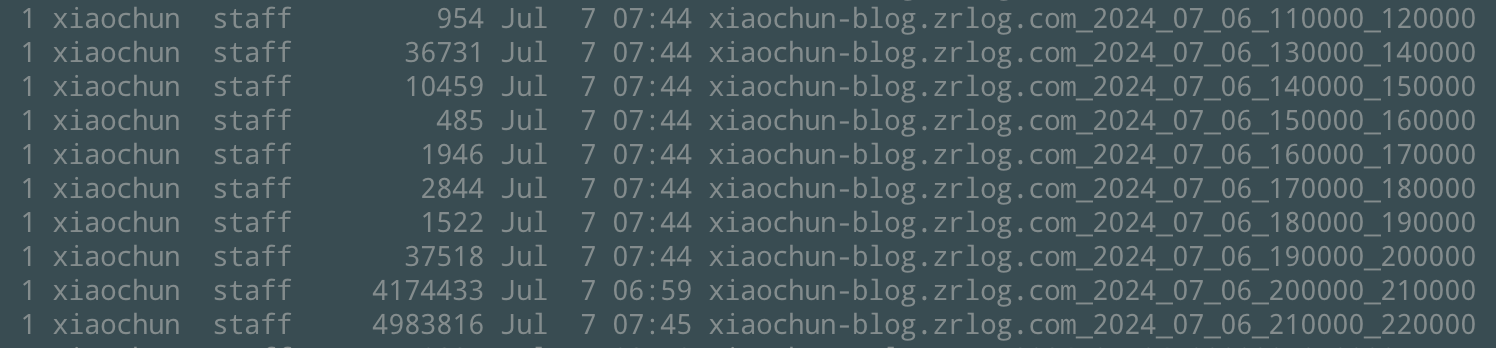

刚开始还以为是程序 bug ,导致程序疯狂请求 zrlog 的插件下载文件,所有第一怀疑的是 https://dl.zrlog.com 这个域名,但是简单的过滤一看,并不是这个域名。 第二感觉是 https://www.zrlog.com 程序主页被恶意攻击了,但一看也不是呢,通过对其他几个域名排除,发现是 https://xiaochun-blog.zrlog.com 这个域名流量很大,但是这个域名里面存放基本都是图片文件,那基本排除是程序本身的问题

小丑干了些什么

小丑就是小丑,机器都得 996 ,大晚上的还要为小丑们干这种恶心人的活,建议你重开一局吧

日志

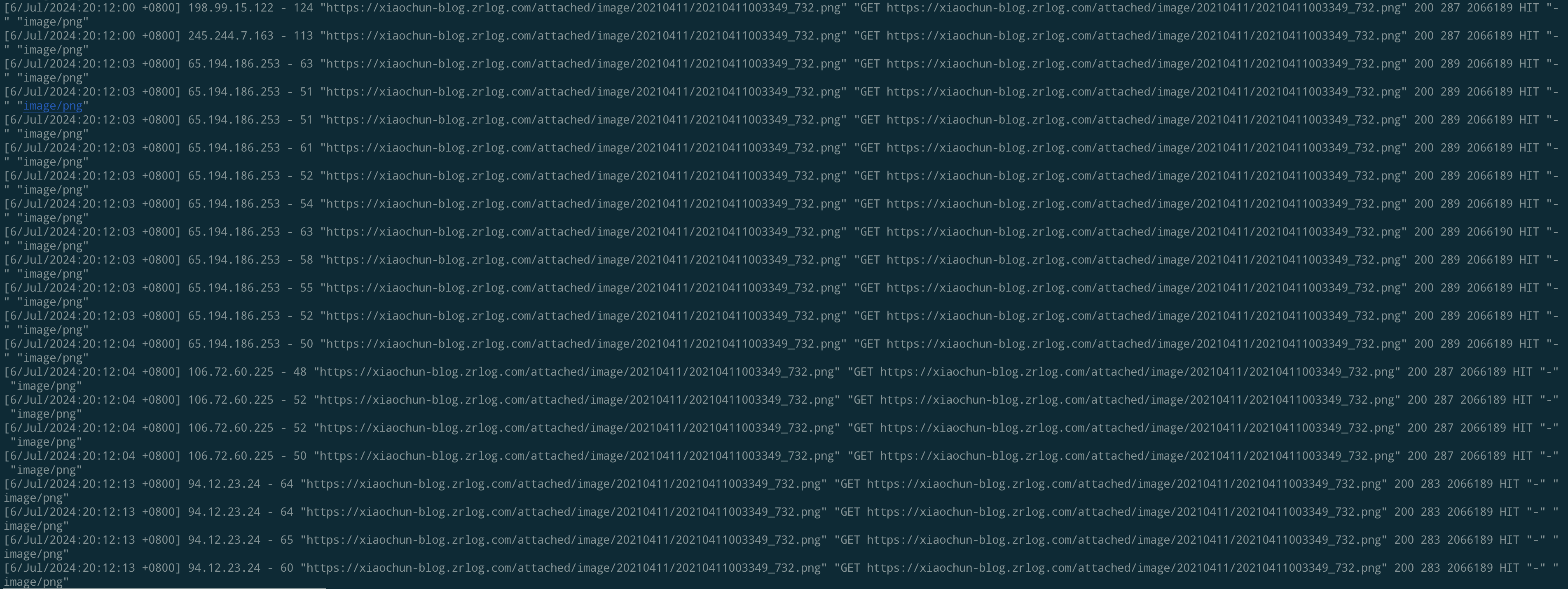

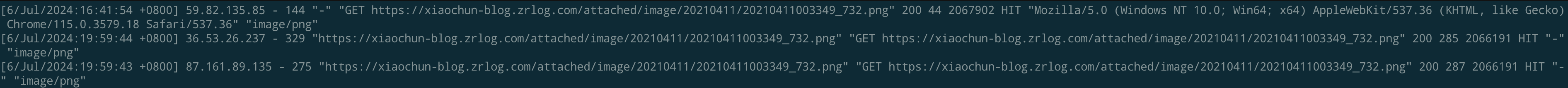

一堆请求都指向了一张图片,看来不用分析了,小丑们最最引以为傲的技术 DDOS 或者 CC ,因为高端不会,也学不来,简单看了一眼 ip ,基本全球各地的都有

用这么多的 ip 就为了访问一张图片

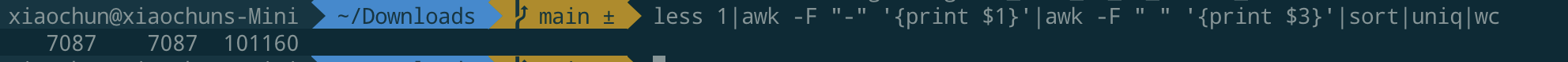

累计请求了 7w 来次,平均到每个 IP 也就 10 个请求,妥妥的 CC 攻击了

找出小丑

小丑可能不知道 .log 文件是干嘛的,所有以为自己能逃之夭夭了吗?

通过简单的分析,小丑就浮出水面了,本身博客访问量就在 2 位数,通过完整的日志分析,小丑在日志文件面前可谓是一丝不挂

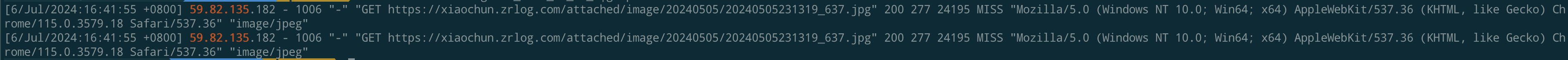

小丑原来躲在 阿里云的机器后面

59.82.135.85 -> Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/115.0.3579.18 Safari/537.36

为什么确定这就是小丑呢,因为小丑还有另外一个 IP

这两个 ip 都是 阿里云 ip ,基本可以断定的是小丑是使用了 代理机器抓取了博客的部分内容,然后选取了一张较大的图片,然后加入了自己的小丑的帽子(工具包)里,可悲的是这 7w 多次请求大部分都被 CDN 缓存击中了,也就是说这等于打到棉花上面了,加上本来就已经是静态的 html 托管的 OSS ,那这种弟弟行为为了撒,就为了让我一大清早的起来给 aliyun 充值吗?

小丑为什么只能是小丑

因为这种人只会 CC/DDOS 只会用很低级手段,来博取观众的笑声,所有才被叫小丑,马戏团的小丑,人家是有工资的,那你这么搞一个本身不盈利的网站,请问小丑们的工资找谁领? ISP 运营商你爹还是你娘?

小丑战绩

- 小丑们余额(¥) += 0

- 网站主余额(¥) -= 30

- 运营商余额(¥) += 30 - 少量成本

如何防止 CC

从技术来说,CC 可以防止的,比如 cloudflare 的 5 秒盾,无非是做好流量清洗( RMB 玩家),避免非正常用户请求压垮源站

DDOS 才是真流氓,但是小丑们的肉鸡数量在大厂 CDN 面前也是弟中弟一般无二,所有 CC 耗光观众账户余额,被迫关闭站点,这条路够这些互联网小丑炫耀一辈子了

最后: CloudFlare 真大善人也,要赚就赚有钱人的钱

原文链接: https://xiaochun.zrlog.com/ulgy-script-boy.html

说实话我还是希望用国内的 cdn ,即使收点费得,已经上了 dcdn 得 WAF 了(估计没有用,个人还是趋向于 cloudflare 的那种直接上 5 秒盾的)

分享到这里,是希望了解下大家遇到这种脚本小子的 CC 攻击,都有什么应对方案

1

revalue 2024-07-07 13:21:25 +08:00 via Android

我是小白冒昧一答。

适合小白对象存储的:腾讯云对象存储套 dns 。dns 可以设置 qps 限制 啥限制,这样可以防护对象存储(亲自试用了一个多月目前感觉尚可)网上搜一下腾讯云 dns 怎么防护 |

2

90xchun OP dns qps 限制估计有点悬额,毕竟这些请求是在 2 个多小时完成的,二两个小时就有 7200 秒,而攻击的源 ip 就有 7 前多个,限制不到这种情况得

|

4

wushenlun 2024-07-07 13:25:17 +08:00 无解,没钱别用 oss/cdn ,被 CC 攻击了,拦截页面也是有流量开销的,cf 只能说算是个奇葩了

|

5

revalue 2024-07-07 13:27:39 +08:00 via Android

@90xchun 海外的,分开用 cloudfare 啊。海外这种几千个 ip 的太多了,没那个心思自己对抗

|

6

Solix 2024-07-07 13:32:34 +08:00 via iPhone

我跟你一样,也是被 cc 攻击图片,每天晚上 8 点到 11 点有 100 万请求,开了 waf 发现都是山西的请求,直接把山西全省禁掉了,幸亏都是主站图片,对业务没影响哈哈。

|

8

90xchun OP @revalue 这倒是一个好点子,后面再遇到可以试下,毕竟只有国内这种初中没有毕业的脚本小子喜欢用这种方式,上面源攻击者的 ip 就是国内阿里云,感觉被吃饱了没事干的小学生用来练手了

|

9

Features 2024-07-07 13:59:35 +08:00 正视你的对手,是解决问题的第一步

|

10

cxh116 2024-07-07 13:59:53 +08:00 via Android

最简单的攻击方法也是最有效的攻击方法,只要流量够大,cf 都得要你加钱。

|

11

90xchun OP @Features 这种攻击基本是无解的,基本等于流氓,怎么正视,源 ip 也查到了呢,难道为了 30 块钱去报警,让帽子叔叔查这个 aliyun ip 是那个在使用,犯不作撒

|

12

90xchun OP @cxh116 是的,这种方式过于简单粗暴,毫无技巧可言,最近在某音上,老是刷到,教人用工具怎么去获取人家网站的权限的,每天晚上基本相同的内容,没有点击去看,估计评论区都高潮了吧, 有 tm 这能力咋不去国安部门上班,教人拿一些小网站练手,真是浪费人才,难道不知道在中国这种通过非法手段入侵计算机系统的,都是可以直接吃牢房的吗?

|

13

weijancc 2024-07-07 14:42:58 +08:00 我为了防止 OSS 被刷,用的是香港轻量 VPS, 通过 VPS 访问 OSS 内网域名(内网不计算内网费), 这样子无论怎么攻击都不会因此欠费, 假设被攻击, 只会在攻击的时候 30M 带宽的 VPS 无法访问

|

15

weijancc 2024-07-07 15:36:28 +08:00

30M 带宽还差啊🥲, 你博客都跑不满这个数

|

16

xmlf 2024-07-07 15:38:58 +08:00 via Android

凑巧了,昨晚我 20:00 左右也受到山西太原两 ip cc 攻击了,不停刷两个图片。一觉醒来 cdn 欠费 20 元😅😅

|

18

90xchun OP @xmlf 😂,我这个好像也差不多是这个时间得,我这个 ip 是 全球都有,有 7000 多个,醉了,应该是下午 4 点多用 阿里云的代理跑抓过这个 2m 左右的图,定时器任务,然后晚上直接 7000 多个肉鸡,3 个多小时跑 100 多个 g 流量,然后被阿里云直接关停了

|

19

caola 2024-07-07 17:07:05 +08:00 小网站用什么 OSS ,图片资源可以放国内固定宽带的不限流量的,或者直接放国外不限流量的(便宜)。

当然你也可以学我现在正在使用的一种方式:文件服务器在内网,通过 P2P 方式加载文件资源。 资源服务器处于内网:WEB 页面通过 WebRTC + STUN/TURN 来加载内容,大部都走 STUN 了,很少的部分通过 TURN 中转。 使用 websocket 进行信道通信,web 请求某个资源时,并加入一个频道(或者说是聊天室的房间号),websocket 通知内网的服务器也加入这个房间号,然后内网服务器通过一对一(私聊)的方式发送数据给 web 端,这样就完成了数据传输。当然 WebRTC 方式比较复杂,只有其中一个文件下载的服务用上了, 所以我现在其他的服务大部分还是用 frp 来内网穿透提供服务的 |

20

90xchun OP @caola 大家看来主要的思路都还是不用,或者使用免费的方式,主要之前都是没被刷过,这下领教了

|

21

fenglong 2024-07-07 18:03:16 +08:00 未必是攻击。比如,有的富文本编辑器复制粘贴会直接使用图片原始链接嵌入,路人访客分享你的图片会无意间造成盗链,恰好那帖子又很多人看的话,就会带来巨大流量。我就遇过,大部分流量都没来源,后来看到有来源的,点进去才明白。只能自己避免了,改个图片路径,让原来的失效,其他的做个限流。

|

22

Features 2024-07-07 19:24:01 +08:00 @90xchun 你损失了 30 块,是因为你只有 30 块

但真打起来,你有 30 万(指 CDN 费用)都顶不住,这样看来是不是能够正视一下他们了? 我们项目现在每个月用于防护(防火墙,高防)的费用超过了 5 万,比服务器支出还多 CC 防护,DDOS 防护是很严肃很重要的课题 V 站很多人也具备打击能力的,惹恼他们,你又在这里放网址 只能期待你业务一直只值 30 块,而不是 300 万,3000 万 |

23

worldqiuzhi 2024-07-07 20:11:55 +08:00 via iPhone 被打的停止服务,付了 30 块钱,写了 800 字小作文。为了处理这个事付出了一个周末,然后来了一句小丑一无所获。

|

24

90xchun OP @fenglong 其实我也这样想过,但是我反复分析了下日志得。因为中间是有国内阿里云服务器 ip 访问过文章的图片,所以才有脚本小子搞活的思路,文章的图片本身一个书籍的图片是存在被引用的情况,我又仔细看了下,应该不是被第三方网站引用了,因为引用的,正常用户浏览器发起的请求不存在不乱传 referer 的情况,因为整个 10 多万次请求里面都是带和访问路径相同的 referer ,所有更加确定是有一些肉鸡发起的,同时为了防止对 referer 的检查,还刻意的带一个一定能通过的 referer 来跳过 cdn 的检查

|

25

90xchun OP @worldqiuzhi 小丑的确没有收获什么,除非 阿里云是他爹,😂

|

27

LeeReamond 2024-07-07 21:08:30 +08:00

这种情况造成损失可以报警的吧,好像判的挺重的

|

28

maomaosang 2024-07-07 21:16:18 +08:00

@LeeReamond 想多了,我上次遇到类似情况的时候看到有帖子去找帽子叔叔了,叔叔说你网站是公开的,人家不就是下载次数多点。还有让你去找网 j ,因为他们这儿打印机坏了都没人会修,苦主去找了网 j 然后那边又说他们只对内服务,不立 an 的话不管,死循环了

|

29

90xchun OP @LeeReamond 的确有这么一条的,前提是你要找到攻击者得,所有这些脚本小子练习,去找那些灰色网站练手撒,拿一个日 ip 两位数的网站练撒手

第 286 条 违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处 5 年以下有期徒刑或者拘役;后果特别严重的,处 5 年以上有期徒刑。 |

31

jeesk 2024-07-07 21:20:51 +08:00 via Android 1. 花钱,换高防

2. 迁移到国外, 免费使用 cf 来抗 君殊不知, 以前有很多的网站和游戏服务都遭受过 ddos , 这个目前无解。 |

32

LeeReamond 2024-07-07 21:23:43 +08:00

@maomaosang @90xchun 那目前看来症结是立案?也就是脚本小子比如造成几千块的损失了就可以出动叔叔抓人了?

我倒不觉得国内动态 IP 有什么难溯源的,各个机构备案搞得这么严格,想抓肯定能抓到。国外可能难一点。 |

33

0o0O0o0O0o 2024-07-07 21:27:00 +08:00

@LeeReamond #32 那些拿来攻击用的 IP 一般也是受害人的

|

34

adrianzhang 2024-07-07 21:31:35 +08:00

我提供个思路,是多年前曾想过的,不知道是否可行。

用国内外云函数服务,做个类似 WAF 的功能,挡在 cdn 前面。也就是把 cdn 地址链接作为源,用户访问只到云函数平台。WAF 功能首先过滤你查到这种链接带 refer 的。 |

35

90xchun OP @byasm32 哈哈哈,这不人家 2 个小时 一堆就 7000 多个 ip 了,要不是我 阿里云账户上面没钱,不得被这脚本给霍霍完了

|

36

90xchun OP @adrianzhang 你这个思路是不行的,因为这次攻击的 cc 脚本是能绕开 referer 检查的,传了一个和请求地址相同的 referer ,不可能自己网站的 referer 都要检查吧

|

37

ayoungman 2024-07-07 21:46:11 +08:00 虚假的小丑:用毫无技术含量但无解的 GET 请求攻击图片资源

真实的小丑🤡:被人 cc 导致 OSS 欠费,补完欠款后还要写一千多字来发泄无能狂怒... 开个玩笑,祝你早日摆脱无聊小鬼 |

38

adrianzhang 2024-07-07 21:50:12 +08:00

@90xchun 那用云函数写个 5 秒盾行不行?限制一定时间内的请求。一个简单的 JavaScript 。

|

39

90xchun OP @jeesk 完全正解是的,无论怎样套 waf 高仿,到最后只要扛不下来流量,基本就只有一个结局,停服务

上高仿都不便宜的,所以才说 cloudflare 才是大善人,互联网的活菩萨,即提供免费的 cdn 加速,还提供免费 waf (流量清洗) |

41

90xchun OP @adrianzhang 你这个思路上可以的,但是 cc 的脚本工具应该是有多种配置的,要做到类似 cloudflare 那种的才行,就是让浏览器做真实的算法的算法挑战,通过了才行,因为 cc 是能模拟你那个简单 JavaScript 的,只是攻击者的成本问题,流量清洗是个系统工程,我觉得自己搞挺难的

|

42

adrianzhang 2024-07-07 22:08:11 +08:00 @90xchun 对于你这个 case ,海外请求直接导向 cf ,由它负责清洗,国内的请求就只能靠自己写的云函数拦截了。这种架构模型还有个办法,一旦被攻击,云函数给源发通知,源修改 dns ,给图片一个新的云函数地址,自己站点的指向也修改图片链接。由于脚本小子不知道这种动态结构,不会修改攻击的目标链接,他会以为攻击成功,但你的业务可以正常运行。

|

44

aladd 2024-07-07 22:18:42 +08:00

采用阿里云边缘脚本服务,然后限速,给每一个请求限速 100kb ,每个请求最多请求 2 次。

如果对面海量 IP ,的确也没有更好的办法。 但这个方法超简单,百度一下一堆代码。 |

45

90xchun OP @adrianzhang 好思路,和 1L 的停止掉部分 dns 解析有差不多的思路,你这个更高级,只是实现复杂,还有一个方法就是实现 oss 的私有链接功能,不公开读,针对静态资源只能通过 token 访问,这样脚本小子,直接打到 http 403 上面。 只是没见过这样做产品的的网站,因为这样 cdn 配置撒的会搞的复杂不说,程序本身也会很复杂

|

46

90xchun OP @aladd 这样限速,脚本小子的目的就达到了,他们付出是的时间,网站主付出的是金钱,脚本小子最开心的就是看到被打的网站打不开了

|

47

aladd 2024-07-07 22:37:23 +08:00 @90xchun 图片限速本身也是安全策略。CDN 那种不封顶的加载速度本来也不太合理,尤其不是什么大~~~网站。

合理的打开速度就是正常的,没必要太澎湃的秒开。脚本最爱看的是秒开,那样他们段时间内就消耗最大化了。 延长他们的时间,打乱耐心才是关键。 图片限速不会影响什么用户体验的~~~没必要~ |

49

adrianzhang 2024-07-07 22:40:38 +08:00

@90xchun #43 刚才想了想,如果脚本小子动态跟踪业务页面,这种动态调整图片地址还是扛不住。另外一个难点是 CDN 对页面的缓存。可能将防护交给对象存储更实际一些,七牛云啥的不知道有没有这样的服务。一楼的 DNS 限制 QoS 我没看懂,一般来说 DNS 都有缓存,这种对 DNS 的 QoS 限制不知道是什么意思。

|

50

90xchun OP @aladd 本来用 7000 ip 打的下来的网站,被一个限速搞成了要 70w ip 才能打的下来的网站,脚本小子肯定都慌了

|

51

aladd 2024-07-07 22:43:53 +08:00 @90xchun 而且可以边缘脚本可以像 nginx 规则一样,设置固定数值后再限速。你就给个 50MB 喽? 正常读者不会刷 50MB 的图的。50MB 后限速 100KB or 50KB ,慢慢玩喽。

|

52

adrianzhang 2024-07-07 22:46:32 +08:00

@90xchun #43 打错了,QoS --> QPS

|

53

90xchun OP @adrianzhang 应该一段时间就是超过一定的 dns 查询数量后,就进行 QoS ,或者停掉新的 dns 解析结果放回,这样肉鸡就没有真实的最快的那个 cdn 节点,或者是直接无法完成域名解析,也起到了流控的作用

|

54

AIGC2D 2024-07-07 22:56:13 +08:00

巧了,这两天也是被刷流量了,也是山西的

221.205.169.80 221.205.169.57 |

56

xmlf 2024-07-07 22:57:32 +08:00 via Android

今天晚上 20:00 左右,山西那个 ip 又开始攻击了。调整了 cdn 限制,封了 ip 段,加了下行限速,加了 ip 限频和封顶自动关 cdn 。

|

58

90xchun OP @AIGC2D 我这个不太一样,我这次攻击里面没有出现这两个 ip ,7000 多个 ip ,都是国外的,攻击者聪明,用的话国内的,怕那天攻击到了政府网站,被查的个底朝天,帽子叔叔查这些估计还是容易的很,ip ~= 实名上网

|

59

PerFectTime 2024-07-07 23:18:21 +08:00

好像都是同一个 ip 段,我这两天有这两个 ip 刷流量

221.205.169.x 211.90.146.x |

60

whoisnian 2024-07-07 23:25:46 +08:00

同山西

221.205.168.x 60.221.231.x |

61

jinlong 2024-07-07 23:34:03 +08:00

同山西 221.205.168.x - 221.205.169.x 网段,每晚 17:50 - 22:55 左右连续刷,应该是计划任务

|

63

adrianzhang 2024-07-07 23:36:14 +08:00

@90xchun #51 思路还是不一样。

我的思路是修改 DNS 解析,真实用户所用的缓存 DNS 服务器上并没有图片地址,最终去跟权威 DNS 要地址,此时得到最新,而脚本小子那边的缓存 DNS 上已经有过访问记录,会缓存原图片解析 TTL 时间,也就无法攻击新的解析地址了,只有之前没发起过攻击的肉鸡才会拿到新地址。 而 DNS 设置 QPS 会导致新用户很难得到最新地址。举例来说,DNS TTL 设置 5 分钟,然后在 1 分钟之内脚本小子触发 QPS 阈值,此时脚本小子攻击得手的肉鸡还有 4 分钟缓存,可以继续疯狂请求图片,而真实用户所用的缓存 DNS ,由于用户第一次访问图片,必须最终回到权威 DNS 去要解析,而此时权威 DNS 因 QPS 限制禁止新请求,于是最终结果是脚本小子继续攻击图片,而真实用户反而得不到图片解析了。 |

64

adrianzhang 2024-07-08 00:05:01 +08:00

|

65

exploreexe 2024-07-08 00:38:23 +08:00

网络安全 我的经验就是傲慢的人一般下场都比较惨。

很多人觉的自己知道的很多,但是没准可能已经被扒个底掉 不自知。 |

66

90xchun OP 是的,ddos/cc 比程序漏洞轻的多,是一种单纯的不对等的攻击方式

|

67

iceheart 2024-07-08 03:36:31 +08:00 via Android

几千个 ip 贴出来呗, 没准有好心人帮忙修复肉鸡的漏洞呢

|

68

IDAEngine 2024-07-08 06:36:10 +08:00

用京东云的 CDN ,和 cloudflare 合作的,带 5 秒盾,海外全部是 cloudflare 节点

|

69

duanzhanling 2024-07-08 07:28:22 +08:00

哈哈,找你练兵呢

|

70

imydou 2024-07-08 07:39:59 +08:00

昨晚我也被刷了 2 个小时,也是一张图片,损失了 50 多块

|

71

jinlong 2024-07-08 07:42:09 +08:00

@adrianzhang 肉鸡的话带宽应该没这么大,并且每晚固定时间段 19:50~22:50 左右在刷,且根据几个论坛的反馈,同时被刷的网站已经很多了,无差别攻击。未知的被攻击的网站估计更多~~要么是有组织有团伙的提供 CC 服务的平台,要么是中国联通为了打平跨网结算费用的流氓行为。

|

72

dj721xHiAvbL11n0 2024-07-08 08:22:48 +08:00

你有没有想过攻击你的是 IP 为什么是阿里云不是腾讯云或者其它?

|

73

yKXSkKoR8I1RcxaS 2024-07-08 09:14:40 +08:00 有没有想过会不会是服务商自己刷量的,就像七牛云一样,趁客户睡觉偷偷刷流量。

|

74

liuidetmks 2024-07-08 09:21:33 +08:00

有没可能,有厂商提成?

就像当年某杀软研究病毒并投放病毒 |

75

EndlessMemory 2024-07-08 09:21:37 +08:00

爬虫请求吗

|

76

saltedFish666 2024-07-08 09:35:48 +08:00

@Seria 七牛云这么恶心吗

|

77

wumoumou 2024-07-08 09:39:59 +08:00

我以前也遇到过,我当时写了个脚本,只要 IP 是过来攻击的,就把 IP 加到拦截黑名单

|

78

yogogo 2024-07-08 09:46:35 +08:00 via Android

楼主无法理解问题的严重性,反而用傲慢的语气批判攻击者低级手段为小丑行为,却对攻击者行为束手无策。那是不是应该正视攻击者行为,反思下自己,顺便预警下同行有人在做特殊的攻击手段呢?

|

79

angeni 2024-07-08 09:47:11 +08:00

网站欠费了

周末时间花了 情绪影响到了 还拿别人没法,只有 v2 发帖骂骂咧咧说几句小丑 很难感觉攻击者目的没达到呀 |

80

yKXSkKoR8I1RcxaS 2024-07-08 09:57:22 +08:00

@saltedFish666 老生常谈了,十年前经常搞这种事,半夜起来就破产,欠费欠到心痛,很多网站都被七牛云搞倒闭了。

|

81

90xchun OP @yogogo 周末时间本来也是打算起来写代码的,我轻视这些发起 CC/DDOS 攻击的人,因为任何网站在巨大流量面前都是除了充值,没有别的办法,攻击者和被攻击者本来就存在不对等的情况,而这些发起攻击的人,是看不见网站本身是否能扛得住这么多流量攻击吗,无非就是给攻击者产生高额的账单外,他们目的是撒?

难道还不能道德上谴责下这种无耻行为,让觉得做这种不对等攻击的觉得自己很厉害,用 7000 多个 ip 就把一个 日 ip 两位数的网站打的欠费了? |

83

90xchun OP @liuidetmks 不排除,迁移到 cloudflare 得,让 cloudflare 和小子们玩吧

|

87

meteora0tkvo 2024-07-08 10:52:28 +08:00

@maomaosang 典型的政府部门踢皮球

|

88

hello321 2024-07-08 11:01:54 +08:00

这不巧了么,同时间段,被刷流量。每天 50-80G.

4 月份是被扬州 IDC 机房段的 IP 刷了几 TB 流量。 阿里云的回复就是管不鸟,要不买他的防护 |

89

hello321 2024-07-08 11:06:03 +08:00

|

90

maomaosang 2024-07-08 11:47:35 +08:00

@LeeReamond 这事不是开发程序找 bug ,不是你在逻辑上找到一个口就可以顺着继续解决,症结不是流程上的问题,而是系统性的问题。你一没有重大损失,二没有人际关系,三不会为了这事大闹一场,在他们那儿都不是事。

动态 IP 溯源确实不难,爱丁堡叔叔给我讲过他们是有这个能力的,有端口号分分钟,没有要费点劲。 |

91

leo1024 2024-07-08 13:52:38 +08:00

同山西 ip ,七牛云固定时间段,刷了三十元

221.205.169.156 211.90.146.204 221.205.169.45 221.205.169.30 |

92

mythhack 2024-07-08 14:26:24 +08:00

同山西 ip ,企业级,已 block

221.205.168.128 221.205.168.130 221.205.169.91 221.205.169.45 |

93

vopsoft 2024-07-08 14:34:27 +08:00

正视对手吧

之前被刷过 100 多 T 的 oss 费用大概 2000 多/小时 |

94

90xchun OP @vopsoft 不说了,就是无赖的手法, 这种对手怎么正视呢? 不出意外今天晚上还是一样会打,因为昨天晚上一样的时间,也刷了几百 G 的流量,阿里云 waf 就是个废铁,一样让这种不正常的流量打进来了,已经迁移到了 cloudflare , 看看能不能扛的下来攻击

|

95

brazz 2024-07-09 09:49:19 +08:00

有没有可能就是腾讯云自己在攻击呢

|

97

Leprax 2024-07-10 09:58:48 +08:00

今天起来发现被刷了 200G ,提阿里云工单,同样返回 221.205.169.x 的请次数最多

|

98

90xchun OP @Leprax 如果是公司业务的话,就头大了,好在我就一个 博客程序,被刷了 2 天后,就迁移到 cloudflare ,慢点就慢点吧, 阿里云的 waf ,一般人用不起,这也要配置那也要配置,最默认开通后, 频率限制都没有得

公司业务上 waf 后一定要留意账单,因为 waf 根本防不住这种得,一样的被刷,问理由是没有配置频率限制, 我想说的是 waf 这种还需要用户配置频率限制,账单延迟 3 到 4 个小时,一般人根本支付不了这个使用费用 |

99

Leprax 2024-07-10 10:23:07 +08:00

刚回复完,后付费账单来了,又被刷了 800G

|