工单节点使用指南

• 请用平和的语言准确描述你所遇到的问题

• 厂商的技术支持和你一样也是有喜怒哀乐的普通人类,尊重是相互的

• 如果是关于 V2EX 本身的问题反馈,请使用 反馈 节点

这是一个创建于 2188 天前的主题,其中的信息可能已经有所发展或是发生改变。

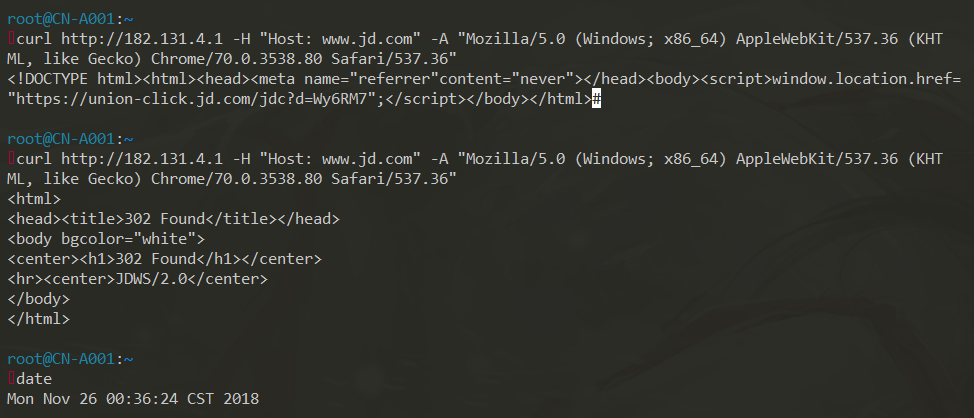

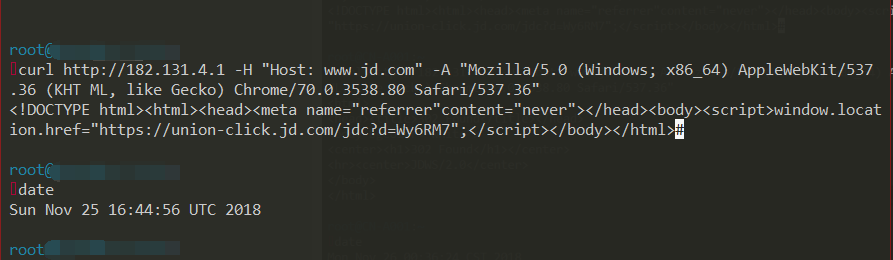

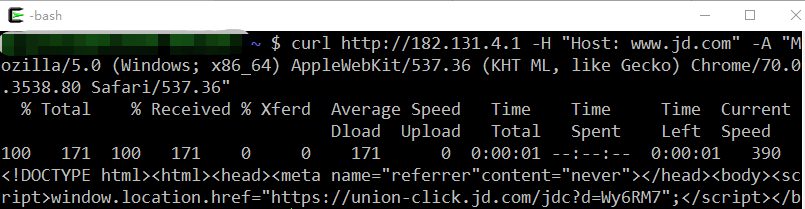

curl http://182.131.4.1 -H "Host: www.jd.com" -A "Mozilla/5.0 (Windows; x86_64) AppleWebKit/537.36 (KHT ML, like Gecko) Chrome/70.0.3538.80 Safari/537.36"

第一次返回

<!DOCTYPE html><html><head><meta name="referrer"content="never"></head><body>

<script>window.location.href="/*union 地址*/";</script>

</body></html>

再请求一次返回

<html>

<head><title>302 Found</title></head>

<body bgcolor="white">

<center><h1>302 Found</h1></center>

<hr><center>JDWS/2.0</center>

</body>

</html>

- 只在 http 会起作用

- 只识别 UA Windows

- 结合相关讨论可知覆盖范围为西南地区

第 1 条附言 · 2018-11-26 02:19:04 +08:00

任意地区(国内外)皆可复现

第 2 条附言 · 2018-11-26 10:09:51 +08:00

不排除这台节点的出口被人做了无差别劫持的可能

如果是公司故意覆盖其他推广,也会误杀少数正当京东联盟的广告主收入,而且只有这一台节点(只发现了这一个)可用,似乎说不过去。

如果是公司故意覆盖其他推广,也会误杀少数正当京东联盟的广告主收入,而且只有这一台节点(只发现了这一个)可用,似乎说不过去。

第 3 条附言 · 2018-11-26 12:36:03 +08:00

抓包结果中恶意的 200 响应是抢答内容

tcpdump -i eth0 -n ne t 182.131.4.0/24

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

12:31:25.053674 IP ___MY_IP___.46396 > 182.131.4.1.80: Flags [S], seq 2750153281, win 29200, options [mss 1460,sackOK,TS val 1274758968 ecr 0,nop,wscale 7], length 0

12:31:25.098860 IP 182.131.4.1.80 > ___MY_IP___.46396: Flags [S.], seq 529135627, ack 2750153282, win 14600, options [mss 1460,nop,nop,sackOK,nop,wscale 9], length 0

12:31:25.098894 IP ___MY_IP___.46396 > 182.131.4.1.80: Flags [.], ack 1, win 229, length 012:31:25.098994 IP ___MY_IP___.46396 > 182.131.4.1.80: Flags [P.], seq 1:167, ack 1, win 229, length 166: HTTP: GET / HTTP/1.1

12:31:25.144171 IP 182.131.4.1.80 > ___MY_IP___.46396: Flags [.], ack 167, win 31, length 0

12:31:25.144246 IP 182.131.4.1.80 > ___MY_IP___.46396: Flags [FP.], seq 1:326, ack 167, win 1026, length 325: HTTP: HTTP/1.1 200 OK

12:31:25.144263 IP 182.131.4.1.80 > ___MY_IP___.46396: Flags [P.], seq 1:389, ack 167, win 31, length 388: HTTP: HTTP/1.1 302 Moved Temporarily

12:31:25.144282 IP ___MY_IP___.46396 > 182.131.4.1.80: Flags [R], seq 2750153448, win 0, length 0

第 4 条附言 · 2018-11-27 10:35:19 +08:00

水落石出 #385 @JDSecOffical

感谢您的支持和关注,京东已监测到这一问题,发现该劫持在到达京东 CDN 节点前已发生,涉及到的相关第三方公司的行为严重违反了京东规定,京东已终止与其合作,并将对其违规行为进行严肃处理。

101

tatelucky 2018-11-26 09:48:16 +08:00

@liuyanjun0826 都是拿钱做事的,你为什么这么秀?

|

102

hheng101 2018-11-26 09:48:24 +08:00

如果是私人搞的,那真的早就财务自由了

|

103

yd1044738303 2018-11-26 09:48:30 +08:00

搜了下 Wy6RM7,还不少相关的帖子

|

104

yejinmo 2018-11-26 09:49:10 +08:00

新加坡,没有

|

105

goodryb 2018-11-26 09:49:12 +08:00

复现成功 0571 电信 |

106

TomVista 2018-11-26 09:49:40 +08:00

双十一那天赚了多少啊```

|

107

xiaqi 2018-11-26 09:49:43 +08:00 via Android

aws 美区成功复现

|

109

yukiww233 2018-11-26 09:51:45 +08:00

Wy6RM7 一搜,已经持续几个月,按这个流量估计当事人早就捞够跑路了

|

111

lizhenda 2018-11-26 09:52:44 +08:00

内鬼这么猖獗?

|

112

ruimz 2018-11-26 09:52:51 +08:00 via Android 从楼上都能看出来,不少人都有惯性思维了,习惯性运营商背锅。怪不得有人敢这么动手脚

|

113

atz 2018-11-26 09:53:19 +08:00

看戏 mark

|

114

yukiww233 2018-11-26 09:53:40 +08:00

@icebreaker #71 想了想也是那么回事

|

115

tsui 2018-11-26 09:53:51 +08:00 via iPhone

用了下家里的 Comcast,依然是 Wy6RM7

这个劫持牛逼了 |

116

Joyboo 2018-11-26 09:56:32 +08:00

留名

|

117

98jiang 2018-11-26 09:56:48 +08:00

想看后续。。

|

118

meik2333 2018-11-26 09:58:35 +08:00

北京联通,成功复现

|

119

hws8033856 2018-11-26 10:00:45 +08:00

如果真是内鬼,这个鬼起码是已经渗透到高层了,肯定需要先搞定整条财务流程才可能把钱提出来。

但是如果是这个级别的内鬼,还需要这种小伎俩? |

120

skylancer 2018-11-26 10:01:02 +08:00

MITM 了解一下?

什么事都甩到人家身上说是内鬼真的好么? |

121

coderscala 2018-11-26 10:01:10 +08:00

持续关注

|

122

Arrowing 2018-11-26 10:01:54 +08:00

之前家里访问京东的 http 就会一直这样,有毒。

|

123

lanceb1uy 2018-11-26 10:02:27 +08:00

香港 GIGSGIGSCLOUD 成功复现

|

124

zephyru 2018-11-26 10:02:34 +08:00

我这没有复现..

阿里云和杭州电信.. 改了改 UA 也没出现 |

125

allen9527 2018-11-26 10:03:24 +08:00

复现成功,mark 看后续。

|

126

py2ex 2018-11-26 10:04:08 +08:00

|

127

strive 2018-11-26 10:05:14 +08:00

|

128

heimeil 2018-11-26 10:05:41 +08:00

@icebreaker 想想也不会啊,自己内部做手脚不就没人能知道了吧,搞了一道跳转,现在让人发现了不也是很傻吗

|

129

ericgui 2018-11-26 10:06:27 +08:00

圣地亚哥人民发来贺电:

[]( https://i.loli.net/2018/11/26/5bfb55079b1f6.png) |

130

mydns 2018-11-26 10:07:19 +08:00

东哥不在家,就可以乱来吗

|

131

jiujiuKA 2018-11-26 10:07:39 +08:00

wow 我还跟京东联盟发邮件讲说遇到了运营商劫持,没想到是内鬼

|

132

fffflyfish 2018-11-26 10:08:08 +08:00

mark,要火,看戏

|

134

ccnccy 2018-11-26 10:09:40 +08:00 via iPhone 京东自己干的吧

京东又不是傻子 要不账号早干掉了 你们推广的再厉害,我自己劫持, 替换掉你的链接,帮它免费推广 |

137

skadi 2018-11-26 10:17:47 +08:00

whois 查出的东西不知道真假.

netname: CHINANET-SC descr: CHINANET Sichuan province network descr: Data Communication Division descr: China Telecom notify: [email protected] person: Xiaodong Shi nic-hdl: XS16-AP e-mail: [email protected] address: No.72,Wen Miao Qian Str. address: Data Communication Bureau Of Sichuan Province address: Chengdu address: PR China phone: +86-28-6190785 fax-no: +86-28-6190641 china telecom??? |

138

aino 2018-11-26 10:18:03 +08:00

坐等明天新闻

|

139

shuangmu 2018-11-26 10:20:25 +08:00 via iPhone

复现

|

141

strive 2018-11-26 10:22:30 +08:00

<img src="https://i.loli.net/2018/11/26/5bfb58dc94863.png"/>

|

142

zyp0921 2018-11-26 10:23:22 +08:00

还是可以复现耶,换了个谷歌版本就能复现了 , 有内鬼吗?这是 我擦勒

|

143

zepto 2018-11-26 10:25:17 +08:00

0571 电信已经复现 |

144

november 2018-11-26 10:25:52 +08:00 复现成功。

感觉这个帖子会消失。 参考前些天的,关于 JD 第三方出售 macbook 展示机即将被起诉的那个帖子。 |

145

chen26 2018-11-26 10:26:30 +08:00

求科普。。这么做的利益。。。

|

147

tyhunter 2018-11-26 10:30:31 +08:00

美国 加利福尼亚 成功复现

|

148

wildcat007 2018-11-26 10:30:54 +08:00

mark

|

150

dozer47528 2018-11-26 10:31:56 +08:00

上海电信成功复现

|

152

xemtof 2018-11-26 10:36:14 +08:00

上海电信成功复现

|

153

zaqzaq0125 2018-11-26 10:36:55 +08:00

mark,等后续。

|

154

HSvng 2018-11-26 10:37:00 +08:00

持续关注。

|

155

cuixiao603 2018-11-26 10:39:10 +08:00

mark

|

156

goofool 2018-11-26 10:39:41 +08:00

我觉得也不一定是内鬼吧,也有可能服务器被劫持了

|

157

111111111111 2018-11-26 10:40:17 +08:00 via Android

海外复现,不过需要改改 UA 头

|

158

ruimz 2018-11-26 10:41:03 +08:00 via Android

@skylancer 如果可以的话,愿闻其详。确实没见过直接访问不劫持,换一个解析到西南地区的 IP 访问就劫持的情况

|

159

564425833 2018-11-26 10:42:21 +08:00

大新闻

|

160

xxlong 2018-11-26 10:45:52 +08:00

后排看戏了

|

161

3s6i2o 2018-11-26 10:47:36 +08:00

等看后续吧

|

162

love060701 2018-11-26 10:52:00 +08:00

厉害了。这得赚多少钱。

|

163

pkoukk 2018-11-26 10:53:58 +08:00

mark,这个瓜可不小

|

164

youyaang 2018-11-26 10:54:17 +08:00

后排看戏

|

165

hinate 2018-11-26 10:54:21 +08:00

会有 jd 的人内部调查吗...

|

166

JRay 2018-11-26 10:57:29 +08:00

这..就是表示所有请求那个域名的都被劫持了?

|

168

jacklin96 2018-11-26 10:58:58 +08:00

这个 UA 已经封掉了 把 UA 删的只剩 Mozilla/5.0 (Windows; x86_64) AppleWebKit/537.36 时成功复现

|

169

77alex 2018-11-26 10:59:38 +08:00

这个劫持厉害了,at 大佬出来处理掉这个推广账号吧

|

170

Hoegl 2018-11-26 11:01:49 +08:00

US, California 成功复现。

|

171

irgil 2018-11-26 11:02:15 +08:00

捞这么多,会被抓住吗?

|

172

deadEgg 2018-11-26 11:03:19 +08:00

深入了解一下,好像是运营商搞的鬼?

|

173

bayker 2018-11-26 11:03:24 +08:00

看戏,持续关注,

|

174

Hoegl 2018-11-26 11:03:29 +08:00

广州电信也成功复现。

|

177

toou123 2018-11-26 11:07:19 +08:00

mark,这也太……

|

178

enenaaa 2018-11-26 11:08:16 +08:00

太嚣张了, 不把东哥放眼里啊

|

179

sobigfish 2018-11-26 11:10:15 +08:00

我也就这个投诉过电信,也给 jd 的写过 email

我一直以为是成都电信的锅 对比试过电信宽带,电信移动数据,都有跳转和不正常的数据包 和 ack 联通移动数据下(其他相同,设备、浏览器、系统)就没有异常。 |

180

houskii 2018-11-26 11:11:43 +08:00

北京联通,成功复现

|

181

ScottAlone 2018-11-26 11:11:57 +08:00

如果非内部人员的话,推广可能产生的巨额奖励要如何提现呢..

|

182

enjoyCoding 2018-11-26 11:13:03 +08:00 via iPhone

杭州电信 没问题 浏览器输入 http 默认跳到 https 网络协议。

|

183

sobigfish 2018-11-26 11:14:49 +08:00

@yzkcy #146 你国外复现也是指定了服务器 IP,国外 dns 不大可能指到那个服务器,而电信 ISP 指向那个服务器不是很可能么?

|

185

assiadamo 2018-11-26 11:18:24 +08:00

厉害了

|

186

nicebird 2018-11-26 11:19:08 +08:00

mark

|

187

LiHaiWordGe 2018-11-26 11:19:32 +08:00

啧啧啧 好猛,收入可观啊

|

188

sunorg 2018-11-26 11:19:43 +08:00

[]( https://imgchr.com/i/FAZyOe)

|

191

sobigfish 2018-11-26 11:27:03 +08:00

|

192

andyL 2018-11-26 11:27:36 +08:00

好像是有大戏上演,后排关注先

|

193

huangzhe8263 2018-11-26 11:29:40 +08:00

国内国外均已复现 默默吃瓜  |

194

Dreamerwwr 2018-11-26 11:30:05 +08:00 via iPhone

这个很利益,关注。

|

195

stop9125 2018-11-26 11:30:10 +08:00

万一有封口费呢

|

196

ranxfan 2018-11-26 11:30:24 +08:00

围观......

|

197

memorycancel 2018-11-26 11:31:45 +08:00

吃枣💊

|

198

pkoukk 2018-11-26 11:32:20 +08:00

|

199

terrytw 2018-11-26 11:35:16 +08:00

|

200

terrytw 2018-11-26 11:36:20 +08:00

|